還原盜領案 一銀5月起便遭鎖定入侵多次

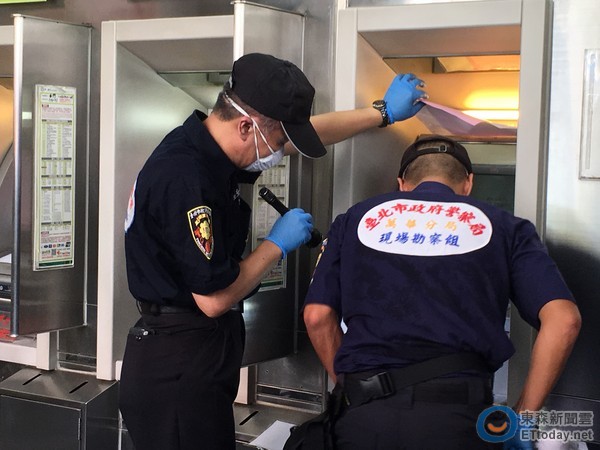

▲跨國盜領集團其實早在今年5月,便鎖定第一銀行ATM,計劃進行盜領。(圖/記者楊佩琪攝)

偵辦第一銀行盜領案,檢警發現一銀早在今年5月便遭跨國盜領集團盯上漏洞,1個月時間佈署,派出包括安卓斯在內22名車手入臺進行測試、盜領、洗錢等事宜,總計41臺ATM遭入侵。要不是熱心的蔡姓夫妻檔發現報案,盜領金額更高。

檢警清查發現,包括拉托維亞籍安卓斯在內,來臺車手共有22人,且分工細膩,6組人馬負責盜領,由俄羅斯籍的巴比擔任「車手頭」,安卓斯、米海爾(羅馬尼亞籍)、潘可夫(摩多瓦籍)、洛夫斯基(俄羅斯籍)、莎琪蘇娃(俄羅斯籍)、保羅(法國籍)和後續曝光的雷納斯(拉脫維亞籍)負責搬運、洗錢事宜。

進一步追查,其實早在今年5月31日,主謀便發現一銀倫敦分行可同時連接網際網路,與一銀內部網路的電話錄音主機存在漏洞,也發現一銀所使用的提款機,大多是德國制「ProCash1500」型,該型提款機吐鈔模組的運用與操控早已遭到破解,當晚一銀倫敦分行電話錄音主機電腦便已遭到入侵。

接下來一連串盜領「事前作業」展開。今年6月28到7月4日,集團以倫敦分行電話錄音主機爲跳板,入侵一銀內部網路負責「ProCash1500」型的電腦程式更新派送暨監控應用程式伺服器,以刺探電腦資訊、建立與變更使用者帳號資訊、包裝附檔名爲「dms」的封裝檔共33個,選定臺北市、新北市、臺中市3地共41臺ATM,作爲盜領前準備。

6月30日便有集團成員入臺,凌晨2點多,選定臺北市萬華第一銀行西門分行進行測試,晚上9點多,一名身分不明男子前往臺北市萬華西門分行觀察ATM吐鈔口開闔,同時以手機回報,確認植入惡意程式是否可行。

7月5日,集團再度入侵一銀內部網路,針對一銀另一系列,由NCR公司生產的ATM,進行進行電腦程式更新派送,並將4款惡意程式「cnginfo.exe」、「cngdisp.exe」、「cngdisp_new.exe」和「cleanup.bat」程式植入,屆時一銀的ATM將會在連線至NCR伺服器後,從ftp下載。

緊接着,7月8日,包括巴比在內車手陸續入臺,7月10日凌晨12點開始,分組執行盜領。主謀負責以一銀倫敦分行電話錄音主機爲跳板,以Telnet遠端登錄服務與ATM電腦連線,輸入事先準備好的管理者帳號密碼,侵入41臺ATM,執行惡意程式、干擾ATM電腦和模組狀態,使得ATM能在未經電腦與一銀帳戶系統連線稽覈狀態下便能吐鈔。

7月12日,集團最後一次入侵一銀內部,爲的是徹底刪除程式與電腦指令、電磁紀錄,以及針對倫敦分行電話錄音主機硬碟的電磁紀錄進行刪除。至此,被盜領金額一共8327萬7600元。